Ou comment sauver votre entreprise avec des actions qui tiennent sur un Post-it

Il y a deux semaines, encore une fois, une PME de 45 personnes a été attaquée… mais cette fois-ci, la fin de l’histoire change : l’entreprise a évité une attaque ransomware majeure.

Non, ils n’avaient pas d’EDR dernier cri à 50 000€ par an. Non, ils n’employaient pas un RSSI à temps plein. Non, ils ne disposaient pas d’un SOC 24/7.

Ce qui les a sauvés ? Un employé a trouvé bizarre qu’on lui demande son mot de passe par email. Il a prévenu l’IT. L’IT a vérifié. C’était un phishing ultra-ciblé visant les RH pour accéder aux données de paie. Game over pour les attaquants.

Coût de cette protection : 0€. Juste une sensibilisation de base faite 6 mois plus tôt. “Si c’est bizarre, tu préviens.”

Si seulement, l’issue pouvait être positive de cette manière à chaque attaque ?

Alors certes, les attaques sont de plus en plus sophistiquées et nombreuses mais comme toujours, les 1ers gestes (et simples) peuvent sauver.

Même jour, autre entreprise, autre histoire.

Une startup de 80 personnes se fait pirater. 3 semaines d’arrêt d’activité. 280 000€ de pertes. Réputation en miettes.

La faille ? Le mot de passe admin du serveur : Admin2024! — trouvé en 4 secondes par un script automatique.

Ils avaient quoi comme sécurité ? Firewall haut de gamme. Antivirus sur tous les postes. Sauvegardes quotidiennes. Même un consultant cyber qui passait tous les mois.

Mais personne n’avait vérifié le mot de passe du compte administrateur.

Sauf que, avoir des accès “administrateur” implique une vraie responsabilité sur l’entreprise. Sans doute pas aussi visible que celle d’être patron/patronne d’entreprise, mais avec une responsabilité toute aussi importante sur le mode de gestion.

🧊 L’iceberg : la métaphore pour expliquer

Vous connaissez la fameuse image de l’iceberg ? 10% émergent, visibles au-dessus de l’eau. 90% immergés, invisibles mais massifs.

La cybersécurité fonctionne comme ça.

La partie émergée (10%) — Ce qu’on voit, ce dont on parle

C’est tout ce qui est visible, sexy, vendable :

- Les firewalls nouvelle génération avec IA intégrée 🤖

- Les SOC avec leurs écrans géants qui clignotent 🖥️

- Les pentesters en sweat noir qui trouvent des failles critiques 🕵️

- Les certifications ISO 27001 encadrées au mur 🏆

- Les solutions EDR/XDR/MDR avec des acronymes incompréhensibles 🔤

- Les formations ou modules e-learnings obligatoires qui durent 4 heures et endorment tout le monde 😴

C’est important ? Oui, absolument. C’est essentiel ? Pour certaines organisations, carrément.

Mais voilà le truc : si la partie immergée est compromise, tout ce beau matériel ne sert strictement à rien.

La partie immergée (90%) — Ce qu’on néglige encore

C’est tout ce qui est invisible, basique, “évident” (mais jamais fait) :

- Les mots de passe forts et uniques partout 🔑

- Les mises à jour de sécurité appliquées rapidement 🔄

- Les droits d’accès limités au strict nécessaire 🚪

- Les sauvegardes testées régulièrement (pas juste “activées”) 💾

- La sensibilisation qui devient un réflexe quotidien 🧠

- L’inventaire à jour de ce qu’on possède vraiment 📋

- Les comptes désactivés quand les gens partent ❌

- Les ports inutiles fermés sur les serveurs 🔒

C’est sexy ? Non. C’est vendable en réunion de direction ? Difficilement. Ça coûte cher ? Presque rien.

Est-ce que ça change tout ? Absolument.

Vous souhaitez mettre en place des solutions de cybersécurité, et avez besoin de renforcer votre équipe pour cela ? 👉 contactez-nous

🎯 Pourquoi la partie émergée dépend de la partie immergée

Imaginez que vous construisez une maison.

Scénario A : Vous investissez dans une porte blindée à 5 000€, des caméras 4K, un système d’alarme connecté dernier cri… mais vous laissez une fenêtre ouverte au rez-de-chaussée.

Résultat : Le cambrioleur passe par la fenêtre. Vos 15 000€ d’équipements high-tech ne servent à rien.

Scénario B : Vous avez une porte standard à 800€, mais toutes vos fenêtres ferment correctement, vous avez des serrures partout, et vous verrouillez systématiquement quand vous partez.

Résultat : Le cambrioleur passe son chemin. Trop compliqué pour le gain potentiel.

En cybersécurité, c’est exactement pareil.

Vous pouvez avoir le meilleur SOC du monde qui surveille 10 millions d’événements par seconde… si votre collaborateur ouvre tous les PDF qu’il reçoit par email et clique sur tous les liens “urgent facture impayée”, le SOC ne servira qu’à constater l’incident. Pas à l’empêcher.

La dure réalité : 90% des incidents de cybersécurité exploitent des failles basiques :

- Mots de passe faibles ou réutilisés (81% des violations selon Verizon DBIR 2024)

- Logiciels non mis à jour avec des vulnérabilités connues

- Phishing sur des employés non sensibilisés (60-73% des attaques commencent par là)

- Comptes avec trop de privilèges

- Absence de MFA (authentification à deux facteurs)

Ce ne sont pas des attaques sophistiquées de hackers génies. Ce sont des scripts automatiques qui scannent internet en cherchant les portes ouvertes et les fenêtres mal fermées.

Vous souhaitez lancer et déployer une culture cybersécurité / cyberdéfense et avez besoin de construire un dispositif pour cela ?Nous pouvons vous aider

👉 contactez notre cabinet de recrutement spécialisé cybersécurité & IT

✅ Les bonnes pratiques simples qui sauvent des vies (enfin, des entreprises)

Exemple concret n°1 : Le MFA qui change tout

Contexte : Une collectivité territoriale de 200 agents se fait attaquer par credential stuffing (test automatique de millions de combinaisons login/mot de passe volées).

Sans MFA : 12 comptes compromis en 48h. Les attaquants ont accès aux emails, aux documents partagés, aux données des citoyens. Incident majeur. Semaines de nettoyage. Communication de crise. CNIL alertée.

Avec MFA : Les attaquants testent les mêmes millions de combinaisons. Quelques mots de passe fonctionnent… mais impossible de passer la double authentification. 0 compte compromis. Les employés reçoivent des notifications de tentative de connexion suspecte. L’IT bloque les IPs malveillantes. Game over.

Coût du MFA : 3-5€/utilisateur/mois. Temps de déploiement : 1 journée. ROI : infini.

Exemple concret n°2 : La sensibilisation qui fait la différence

Cabinet d’expertise-comptable, 25 personnes.

Avant sensibilisation : 3 à 4 emails de phishing cliqués par mois. Un collaborateur a déjà failli transférer 45 000€ suite à un faux email du patron (FOVI – Faux Ordre de Virement International).

Après sensibilisation ludique (pas le PowerPoint de 150 slides, plutôt des micro-sessions de 10 minutes tous les mois avec des exemples concrets) :

- Les clics sur phishing chutent à 1 tous les 3 mois

- Les collaborateurs signalent activement les emails suspects (15-20 par mois)

- Plusieurs vraies attaques déjouées en amont

Coût : 2h/mois du responsable IT + quelques quiz Kahoot. Gain : énorme.

Exemple concret n°3 : L’inventaire qui paraît barbant mais qui sauve

PME industrielle, 120 personnes.

Situation initiale : Personne ne sait vraiment ce qui tourne sur le réseau. “On a un serveur quelque part dans le local technique, mais on ne sait plus ce qu’il fait.”

Incident : Ransomware. Toute la prod s’arrête. Mais… impossible de savoir quoi restaurer en priorité. On ne sait pas ce qui est critique, ce qui est redondant, ce qui est obsolète.

Après incident : Inventaire complet de tous les assets. Cartographie des dépendances. Classification par criticité.

Prochain incident (oui, il y en a eu un autre 18 mois plus tard) : Grâce à l’inventaire, restauration en 4h au lieu de 3 semaines. Production relancée le jour même sur les systèmes critiques.

Coût de l’inventaire : 5 jours-homme. Valeur : éviter 3 semaines d’arrêt de production = 600 000€ économisés.

Vous souhaitez lancer et déployer une culture cybersécurité / cyberdéfense et avez besoin de construire un dispositif pour cela ?Nous pouvons vous aider

👉 contactez notre cabinet de recrutement spécialisé cybersécurité & IT

❌ Les erreurs simples qui ruinent tout

Erreur n°1 : “On verra les mises à jour plus tard”

Le cas WannaCry (2017) :

Microsoft avait publié un patch critique 2 mois avant l’attaque. Des centaines de milliers d’organisations ne l’avaient pas appliqué. Résultat : 200 000 ordinateurs infectés dans 150 pays. Hôpitaux paralysés (NHS au Royaume-Uni). Usines Renault à l’arrêt. Coût mondial estimé : 4 milliards de dollars.

La faille exploitée ? Une vulnérabilité connue et patchée depuis 2 mois. Juste, personne n’avait pris 15 minutes pour installer la mise à jour.

Erreur n°2 : “Tout le monde a les droits admin, c’est plus simple”

Cas réel (anonymisé) :

Startup tech de 60 personnes. Politique de “confiance totale” : tous les développeurs ont les droits admin sur tous les serveurs. “On gagne du temps, on évite les tickets IT.”

Un développeur junior se fait avoir par un phishing. Son PC est compromis. L’attaquant récupère les accès. Comme ce dev a les droits admin partout… l’attaquant aussi.

Résultat : Code source volé. Base de données clients exfiltrée. Destruction volontaire de sauvegardes. 3 mois pour s’en remettre. Plusieurs clients perdus. Levée de fonds compromise.

Ce qui aurait suffi : Principe du moindre privilège. Ce dev n’avait besoin d’accès admin qu’à 2 serveurs de dev, pas aux 40 serveurs de prod.

Erreur n°3 : “On fait des sauvegardes, c’est bon”

Le piège classique :

PME de 85 personnes. Ransomware. Pas de panique, ils ont des sauvegardes quotidiennes depuis 5 ans.

Problème n°1 : Les sauvegardes sont sur un serveur accessible depuis le réseau. L’attaquant les chiffre aussi.

Problème n°2 : Personne n’a jamais testé une restauration. Les sauvegardes sont corrompues depuis 8 mois. On ne le sait qu’au moment où on en a besoin.

Résultat : Obligation de payer la rançon (120 000€). Reconstruction complète de certains systèmes. 6 semaines de galère.

Ce qui aurait suffi : Sauvegardes déconnectées du réseau (offline ou immuable). Test de restauration trimestriel. Total : 2h de travail tous les 3 mois.

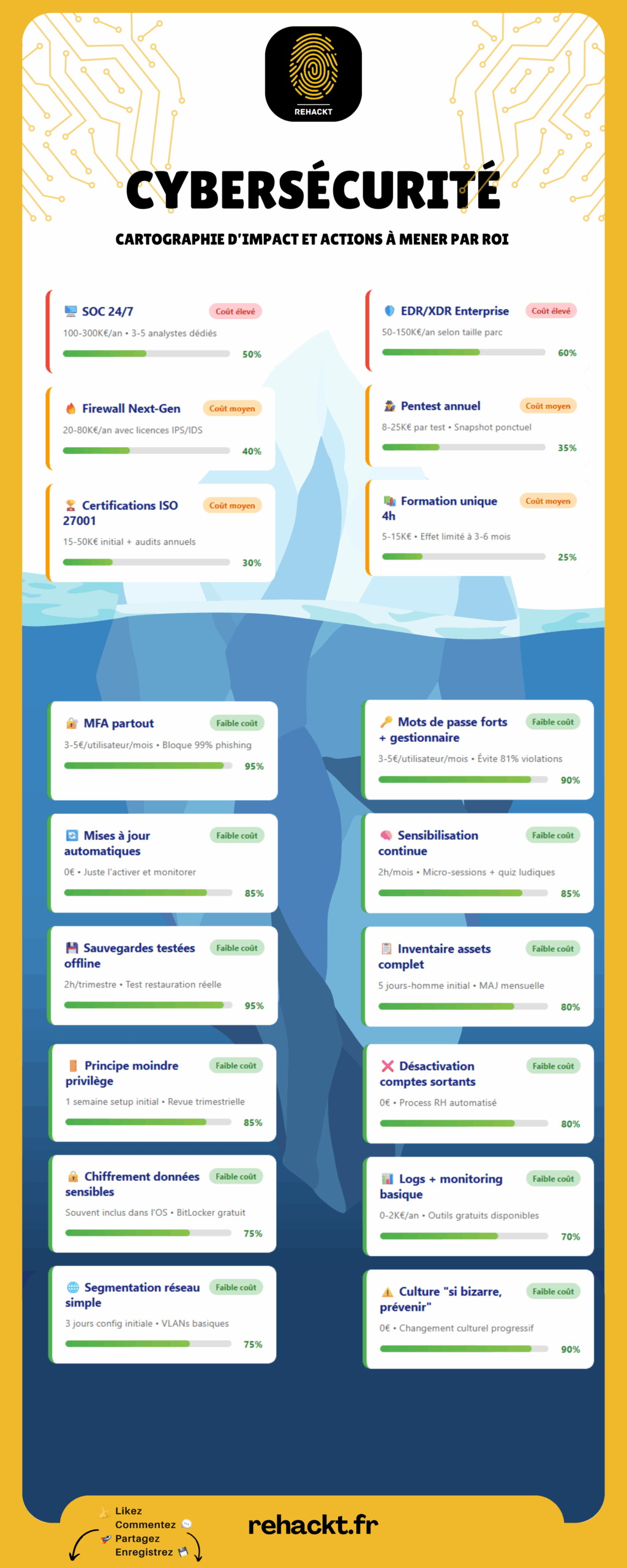

🎨 L’infographie qui suit : votre GPS dans l’iceberg

Vous avez compris le principe : les fondations comptent plus que la déco.

Mais concrètement, par où commencer ? Qu’est-ce qui est vraiment dans la partie émergée vs immergée ? Qu’est-ce qui a le plus d’impact ?

C’est exactement ce que l’infographie ci-dessous va vous montrer.

Vous y trouverez :

🔍 La cartographie complète de l’iceberg cyber — partie émergée et immergée, avec les vrais pourcentages d’impact

📊 Les actions classées par ROI — ce qui coûte peu mais protège énormément vs ce qui coûte cher mais ne protège que marginalement

⚡ Les quick wins — les 5 actions à faire en premier si vous démarrez de zéro

🚨 Les erreurs fatales — les 5 négligences qui ouvrent grand la porte aux attaquants

🎯 Le parcours progressif — dans quel ordre construire votre sécurité (spoiler : commencez toujours par la partie immergée)

L’objectif ? Vous donner un plan d’action clair, priorisé, réaliste.

Parce que la cybersécurité n’a pas besoin d’être compliquée pour être efficace. Elle doit juste être bien faite, sur les bonnes bases.

Vous souhaitez lancer et déployer une culture cybersécurité / cyberdéfense et avez besoin de construire un dispositif pour cela ?Nous pouvons vous aider

👉 contactez notre cabinet de recrutement spécialisé cybersécurité & IT

💡 Ce que vous allez retenir (on l’espère)

Leçon n°1 : Les basiques bien faits > les solutions high-tech mal configurées

Un firewall à 50 000€ avec les ports par défaut ouverts protège moins qu’un firewall à 500€ correctement configuré.

Leçon n°2 : La sécurité se joue d’abord dans les comportements humains

Votre meilleur antivirus, c’est un employé qui sait reconnaître un email suspect et qui n’a pas peur de demander “c’est normal ce truc ?”

Leçon n°3 : Les attaquants cherchent le plus simple, pas le plus sophistiqué

90% des attaques exploitent des failles basiques (mots de passe faibles, logiciels non mis à jour, utilisateurs non sensibilisés). Pourquoi ? Parce que ça marche. Pourquoi se compliquer la vie ?

Leçon n°4 : Les petites actions répétées battent les grands projets ponctuels

Un mot de passe fort par compte + MFA partout + mises à jour mensuelles + sensibilisation régulière = protection solide à 80%.

Un audit annuel + pentest ponctuel + formation unique de 4h = protection à 20% (et encore).

Leçon n°5 : Commencez par l’immergé, pas par l’émergé

Avant d’investir dans un SOC à 200 000€/an, assurez-vous que :

- Tous vos mots de passe sont forts et uniques

- Le MFA est activé partout où c’est possible

- Vos sauvegardes sont testées et offline

- Vos équipes savent reconnaître un phishing

- Vous avez un inventaire de vos assets

- Les droits d’accès respectent le moindre privilège

Si ces 6 points ne sont pas au vert, votre SOC regardera juste les attaquants entrer par la fenêtre ouverte.

Alors, prêts à plonger dans l’iceberg ? ⬇️

L’infographie ci-dessous va vous montrer exactement comment construire les 90% immergés qui feront toute la différence. Parce que la vraie cybersécurité se joue sous la surface, là où personne ne regarde mais où tout se décide.

PS : Si après avoir vu cette infographie, vous vous rendez compte que vous avez construit un magnifique sommet d’iceberg sans la partie immergée… pas de panique. On a tous commencé quelque part. L’important, c’est de commencer à consolider les fondations maintenant. Parce que le prochain attaquant qui scannera votre réseau ne vous demandera pas si vous aviez prévu de le faire “plus tard”.

— L’équipe Rehackt

Laisser un commentaire